Wachtwoordmanagers uitgelegd: werking, functies en hun bijdrage aan digitale veiligheid

Introductie en overzicht: waarom wachtwoordmanagers ertoe doen

Wachtwoorden zijn de sleutels van ons online leven, maar ze worden vaak hergebruikt, te kort gekozen of in notitie-apps opgeslagen. Dat is begrijpelijk: niemand kan tientallen lange, unieke wachtwoorden onthouden. Wachtwoordmanagers lossen precies dat probleem op door sterke, unieke codes te genereren, veilig te bewaren en automatisch in te vullen. Het resultaat is minder stress voor jou en aanzienlijk minder kansen voor aanvallers die jagen op hergebruikte of gelekte gegevens. Tegelijk draait het niet alleen om gemak: een goede wachtwoordhygiëne is een van de meest effectieve manieren om je digitale risico’s te verlagen.

Voordat we de diepte ingaan, is het handig om een routekaart te hebben. Hieronder staat de opbouw van dit artikel, zodat je gericht kunt lezen en terugvinden wat voor jou relevant is.

– Werking: hoe een wachtwoordkluis versleutelt, synchroniseert en auto-invult.

– Functies: generator, audit, datalekcontroles, veilige notities en passkeys.

– Veiligheidsbijdrage: waarom unieke wachtwoorden en 2FA een sterke combinatie vormen.

– Keuze en implementatie: criteria, migratiestappen, valkuilen en beleid.

– Conclusie en actieplan: concrete stappen die je vandaag kunt zetten.

Waarom is dit urgent? Rapportages over beveiligingsincidenten laten jaar op jaar zien dat een groot deel van succesvolle aanvallen begint met gestolen of zwakke inloggegevens. Denk aan credential stuffing: aanvallers proberen gelekte combinaties van e-mail en wachtwoord massaal opnieuw op andere sites. Als jij overal hetzelfde wachtwoord gebruikt, is het slechts een kwestie van tijd tot een aanvaller ergens binnenkomt. Door voor elke dienst een uniek wachtwoord te gebruiken, snijd je deze aanvalsvector af. Een wachtwoordmanager maakt die strategie uitvoerbaar zonder dat je geheugen het zwaar te verduren krijgt.

In dit artikel vergelijken we ook werkwijzen: losse notities versus een digitale kluis, lokaal opslaan versus synchroniseren, en traditionele wachtwoorden versus passkeys. Je krijgt voorbeelden uit de praktijk, heldere voor- en nadelen, en nuchtere adviezen. Geen zilveren kogels, wel solide gereedschap en gewoonten die samen een stevig beveiligingsnet vormen.

Hoe werkt een wachtwoordmanager onder de motorkap?

Een wachtwoordmanager kun je zien als een versleutelde kluis. Jij kiest één sterk hoofdwachtwoord; daaruit wordt met een key-derivation-functie (bijvoorbeeld een geheugen- en rekenintensief algoritme) een cryptografische sleutel afgeleid. Die sleutel ontsluit je kluis lokaal op je apparaat. De inhoud van de kluis—wachtwoorden, notities, soms ook beveiligingscodes—blijft versleuteld opgeslagen. Synchronisatie tussen apparaten verloopt via versleutelde data; de dienst die de opslag faciliteert, kan de inhoud niet lezen wanneer een zogenoemde zero-knowledge-architectuur wordt gebruikt.

De kernbouwstenen zijn:

– Sterke versleuteling: moderne algoritmen (zoals AES-256) beschermen de kluisinhoud tegen offline analyse.

– Sleutelafleiding: een functie als PBKDF2 of Argon2 maakt het voor aanvallers extreem duur om gokpogingen op je hoofdwachtwoord te doen.

– Lokale decryptie: je gegevens worden alleen op jouw apparaat ontsleuteld, idealiter pas na succesvolle authenticatie.

– Integraties: extensies in de browser en apps op mobiel/desktop voor detectie van inlogvelden en veilig auto-invullen.

Het auto-invullen werkt in grote lijnen zo: de manager herkent het domein van de site en matcht dit aan het bewaarde item. Bij overeenstemming biedt hij invullen aan. Goed ontworpen managers controleren het domein strikt om te voorkomen dat lookalike-domeinen (typosquatting) misbruik maken van automatische invulling. Ook kun je instellen dat invullen alleen plaatsvindt na een extra handeling, zoals een snelkoppeling of biometrische bevestiging op je apparaat.

Wat als je apparaat verloren raakt? De versleuteling is bedoeld om offline diefstal te weerstaan, zolang je hoofdwachtwoord sterk is en je apparaat niet al is gecompromitteerd. Daarom is het cruciaal om:

– Een lang en uniek hoofdwachtwoord te gebruiken (bij voorkeur een passphrase van meerdere woorden).

– Apparaatbeveiliging te activeren, zoals schermvergrendeling en versleutelde opslag.

– Extra aanmeldfactoren te gebruiken waar mogelijk (biometrie of hardware-tokens).

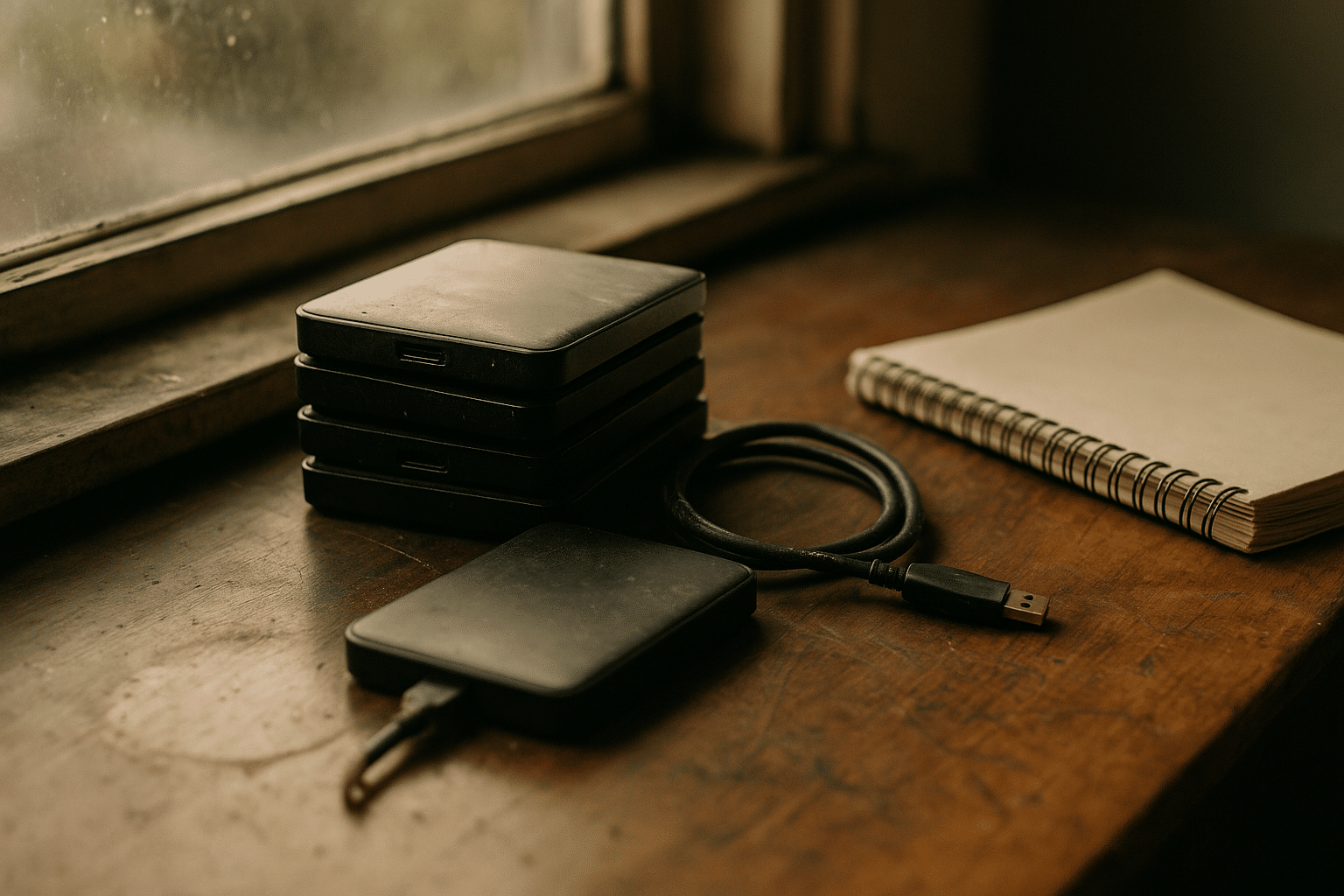

Lokale opslag versus cloudsync is een keuze. Lokale opslag geeft maximale controle, maar mist gemak bij meerdere apparaten en vereist eigen back-ups. Cloudsync biedt naadloze toegang en versiebeheer, mits de dienst zero-knowledge toepast en jij tweefactorauthenticatie inschakelt. Uiteindelijk draait het om jouw risicoprofiel, comfort en behoefte aan samenwerking of gedeelde kluizen met gezin of team.

Functies die het verschil maken: van generator tot passkeys

De waarde van een wachtwoordmanager staat of valt met de functies die je daadwerkelijk gebruikt. Hieronder vind je de meest relevante mogelijkheden, inclusief praktische effecten en waar je op kunt letten bij het vergelijken.

– Wachtwoordgenerator: maakt lange, willekeurige wachtwoorden of passphrases met variabele lengte en tekenkeuze. Kijk of je profielen kunt opslaan (bijv. 20 tekens zonder verwarrende karakters) en of de generator zinnige defaults hanteert.

– Autofill en autosave: vult inlogvelden betrouwbaar in en slaat nieuwe accounts op. Fijnafstelling is belangrijk: domeinkoppeling, uitschakelen op risicovolle sites, en bevestiging voordat er iets wordt ingevuld.

– Veilig delen: geeft je de mogelijkheid om individuele items of mappen versleuteld te delen met anderen, zonder het wachtwoord in platte tekst te sturen.

– Audit en gezondheidscheck: controleert op zwakke, hergebruikte of oude wachtwoorden, en helpt je prioriteren welke je als eerste vervangt.

– Datalekmeldingen: waarschuwt als een van je inloggegevens voorkomt in bekende datalekken, zodat je snel kunt wijzigen. Let op de manier waarop deze controle privacyvriendelijk wordt uitgevoerd (bijvoorbeeld via k-anonimiteitstechnieken).

– Veilige notities en documenten: handig voor licentiecodes, wifi-wachtwoorden of herstelcodes; alles blijft in dezelfde versleutelde kluis.

– Identiteits- en formulierinvulling: vult naam, adres en betaalgegevens in; dat scheelt tijd en beperkt tikfouten.

– Tweefactorondersteuning: sommige managers kunnen eenmalige codes genereren; handig, maar nog sterker is een aparte hardwarefactor waar dat kan.

– Passkeys (op basis van publieke-/private-sleutels): hiermee log je in zonder een geheim te delen met de website. Je apparaat bewaart de private sleutel; de site krijgt een publieke sleutel. Dit is phishingresistenter en voorkomt hergebruikproblemen.

Vergelijkingspunten die vaak over het hoofd worden gezien:

– Export en import: kun je veilig migreren, en in welk formaat?

– Toegangsherstel: hoe werkt account recovery zonder de beveiliging te verzwakken?

– Rechtenbeheer: voor gezinnen/teams, met onderscheid tussen lezen, wijzigen en delen.

– Transparantie: publiceert de aanbieder onafhankelijke audits en een duidelijk beveiligingsmodel?

– Offline toegang: kun je bij je kluis als de verbinding wegvalt?

Tot slot: geen functie is magisch. De kracht zit in combinatie en configuratie. Een generator zonder audit laat zwakke oude wachtwoorden liggen; autofill zonder strikt domeinbeheer kan misleid worden; passkeys vragen om doordachte back-ups en apparaatbeheer. Kies dus niet alleen op het aantal vinkjes, maar op hoe functies samen jouw risico’s verkleinen en je routine eenvoudiger maken.

Hoe wachtwoordmanagers digitale veiligheid aantoonbaar versterken

Beveiliging gaat over het verkleinen van kans en impact. Wachtwoordmanagers pakken vooral twee hardnekkige oorzaken van incidenten aan: hergebruik en voorspelbaarheid. Veel aanvallen beginnen met lijsten van gelekte inloggegevens die op andere diensten worden geprobeerd. Als elk account een uniek wachtwoord heeft, mislukt dat massale hergebruik meteen. Daarnaast dwingt een generator complexiteit en lengte af, waardoor brute-force en woordenlijstaanvallen praktisch onhaalbaar worden.

Enkele concrete effecten:

– Uniek per site: credential stuffing verliest zijn kracht zodra combinaties niet herbruikbaar zijn.

– Lange wachtwoorden: elke extra bit entropie vergroot het aantal mogelijke combinaties exponentieel, wat offline kraken drastisch vertraagt.

– Snelle rotatie na lek: datalekalerts verkorten de tijd dat een gestolen wachtwoord bruikbaar is.

– Minder invoerfouten: autofill reduceert typefouten die kunnen leiden tot lockouts of onveilige noodoplossingen.

Belangrijk is ook wat een wachtwoordmanager niet oplost. Phishing werkt nog steeds als je op een bedrieglijke link klikt en je kluis gedwongen wordt te vullen op een lookalike-domein. Daarom is streng domeinmatchen en handmatige bevestiging bij invullen verstandig. Malware op je apparaat kan een geopend kluisitem misbruiken; daarom zijn basismaatregelen cruciaal:

– Houd systemen en apps up-to-date.

– Gebruik tweefactorauthenticatie waar beschikbaar, bij voorkeur met een hardwarefactor voor kritieke accounts.

– Beperk rechten van extensies en verwijder wat je niet gebruikt.

– Vergrendel je kluis automatisch na inactiviteit.

Er zijn ook organisatorische voordelen. In teams voorkom je ‘sleutelchaos’ doordat gedeelde accounts centraal worden beheerd met logging en toegangsrechten. Bij vertrek van een collega kun je toegang intrekken zonder wachtwoorden te mailen. Daarnaast bevordert standaardisatie de naleving van beleid: een auditfunctie maakt duidelijk waar hergebruik of zwakte voorkomt, wat gerichte verbeteringen mogelijk maakt.

De winst laat zich samenvatten als risico-reductie per euro en minuut inspanning. Unieke, lange wachtwoorden leveren bovengemiddeld rendement op, zeker in combinatie met 2FA en alerting. Geen enkele tool biedt absolute veiligheid, maar in de hiërarchie van maatregelen is een wachtwoordmanager een solide laag die veelvoorkomende aanvalstechnieken neutraliseert en de menselijke factor ontlast.

Conclusie en praktisch stappenplan: veilig beginnen zonder omkijken

Als je tot hier hebt gelezen, is duidelijk dat een wachtwoordmanager niet slechts ‘handig’ is, maar een wezenlijk onderdeel van volwassen digitale hygiëne. Je krijgt unieke wachtwoorden zonder hoofdpijn, snellere inlogprocessen en beter zicht op je beveiligingsgezondheid. De kunst is beginnen met een plan dat haalbaar is, zodat gewenning en routine vanzelf ontstaan.

Stappenplan voor een soepele start:

– Kies een manager met zero-knowledge-architectuur, duidelijke recovery-opties en betrouwbare auditfuncties.

– Bedenk een lange passphrase als hoofdwachtwoord; denk aan vier à vijf willekeurige woorden die je makkelijk onthoudt maar niet elders gebruikt.

– Importeer bestaande wachtwoorden uit je browser of CSV, en maak direct een versleutelde back-up van je kluis.

– Schakel tweefactorauthenticatie in voor je kluis en voor je belangrijkste accounts.

– Ruim op: verwijder hergebruikte en zwakke wachtwoorden; laat de audit je volgorde bepalen.

– Zet domeinmatchen strikt en bevestig handmatig autofill op gevoelige sites, zoals bank- en e-maildiensten.

– Plan onderhoud: maandelijks een korte check, halfjaarlijks een opschoonronde.

Voor gezinnen en teams loont het om gedeelde kluizen te gebruiken. Leg vast wie eigenaar is, wie kan lezen of wijzigen, en hoe toegang wordt ingetrokken. Documenteer noodprocedures, inclusief hoe herstelcodes en passkeys worden bewaard. Denk ook aan apparaatbeheer: vergrendeling, versleuteling en automatische updates vormen de basis waarop je kluis vertrouwt.

Wat kun je vandaag nog doen? Installeer de manager op je primaire apparaten, importeer je huidige wachtwoorden en vervang direct de logins van je cruciale accounts door lange, unieke varianten. Activeer waar mogelijk passkeys voor extra phishingsweerstand en leg een eenvoudige instructie vast voor jezelf of je team. Met deze stappen verklein je snel het aanvalsoppervlak en vergroot je het comfort. Geen heroïsche inspanning nodig, wel merkbare winst in rust en veiligheid—precies wat een moderne digitale routine verdient.